Lorsque l’on souhaite se lancer dans la gestion des vulnérabilités sur nos systèmes d’information, nous sommes rapidement confrontés à de nombreux termes et acronymes. Ceux-ci permettent d’établir des normes compréhensibles par tous à l’échelle internationale, mais peuvent paraître complexes au premier abord. Nous allons dans cet article passer en revue le vocabulaire associé à la gestion des vulnérabilités.

Le système CVE

CVE est l’acronyme de Common Vulnerabilities and Exposures. Une CVE désigne une vulnérabilité en particulier, et leur regroupement permet d’établir un dictionnaire de toutes les vulnérabilités connues et publiques.

Leur publication est supervisée par l’organisme à but non lucratif américain MITRE, qui les publie sur son site dédié. Les CVE peuvent être enregistrées uniquement par des autorités de numérotation (CNA), dont la liste est publiée ici.

Comment se structure une CVE ?

Les CVE sont nommées selon le format suivant : CVE-AAAA-NNNN où AAAA désigne son année de publication et NNNN son identifiant unique.

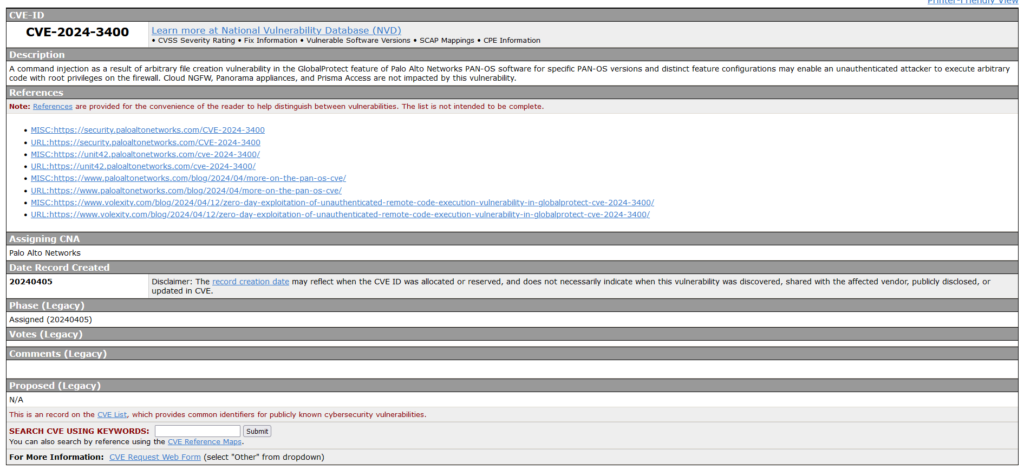

La publication d’une CVE est composée d’une brève description de la vulnérabilité, ainsi que de références vers d’autres sources plus détaillées (notamment pour obtenir des détails techniques, des solutions de contournement ou encore des mesures correctives). Voici un exemple de publication sur le site https://cve.mitre.org/ concernant la CVE-2024-3400 :

Grâce à cet enregistrement, nous pouvons apprendre que cette CVE, identifiée CVE-2024-3400, a été enregistré le 05 avril 2024 par le CNA Palo Alto Networks et que cette vulnérabilité de type « Exécution de code arbitraire à distance » concerne des produits PAN-OS édités par Palo Alto Networks.

Le système de score CVSS

Le CVSS (Common Vulnerability Scoring System) est un système d’évaluation de la criticité d’une vulnérabilité. Ce système, établi par le réseau FIRST (Forum of Incident Response and Security Teams), est actuellement utilisé dans sa version 3.1.

Celui-ci se base sur plusieurs critères pour évaluer la criticité d’une vulnérabilité :

- Le critère dit Base qui évalue l’impact théorique de la vulnérabilité,

- Le critère dit Temporel, permettant de pondérer le critère Base, qui évalue l’évolution temporelle de la menace liée à cette vulnérabilité (par exemple : l’existence d’un exploit public, la publication d’un correctif).

- Le critère dit Environnemental, permettant de pondérer le critère Temporel, qui évalue les caractéristiques de la vulnérabilité en fonction de l’environnement (par exemple : les types d’actifs concernés). Il permet de décrire les conséquences potentielles de l’exploitation de la vulnérabilité.

La combinaison des scores de chaque critère permet d’obtenir un score global, pour lequel un niveau de risque est attribué :

| Score | Niveau de risque associé |

|---|---|

| 0.0 | Nul |

| 0.1 à 3.9 | Faible |

| 4.0 à 6.9 | Moyen |

| 7.0 à 8.9 | Élevé |

| 9.0 à 10.0 | Critique |

Ainsi, un score CVSS peut être attribué à une CVE. Pour le calculer, le réseau FIRST met à disposition un calculateur de score CVSS.

En reprenant l’exemple précédent de la CVE-2024-3400, celle-ci a été estimée à un score CVSSv3.1 de 10.0, qui correspond à un niveau de risque critique. Cela signifie que si vous êtes responsable d’un équipement vulnérable à cette CVE, il convient de lui appliquer les mesures correctives recommandées au plus vite.

Comment s’informer sur les vulnérabilités publiées ?

En France, le CERT-FR, rattaché à l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI) publie très régulièrement des avis et des alertes de sécurité concernant les vulnérabilités publiées. Ces rapports sont disponibles sur le site du CERT-FR. Il est également possible de récupérer leurs flux RSS afin de recevoir automatiquement les alertes dès leurs publications.