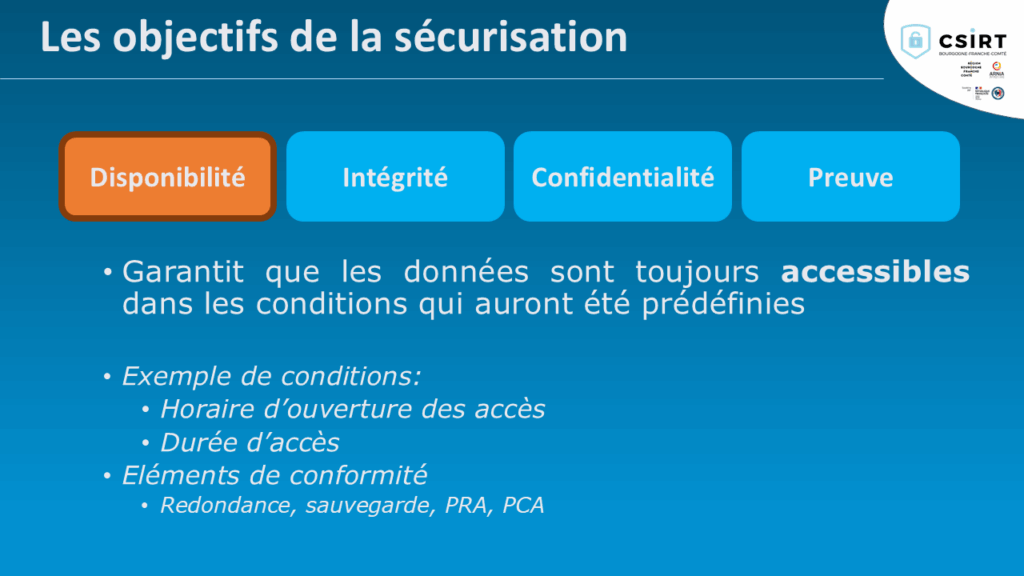

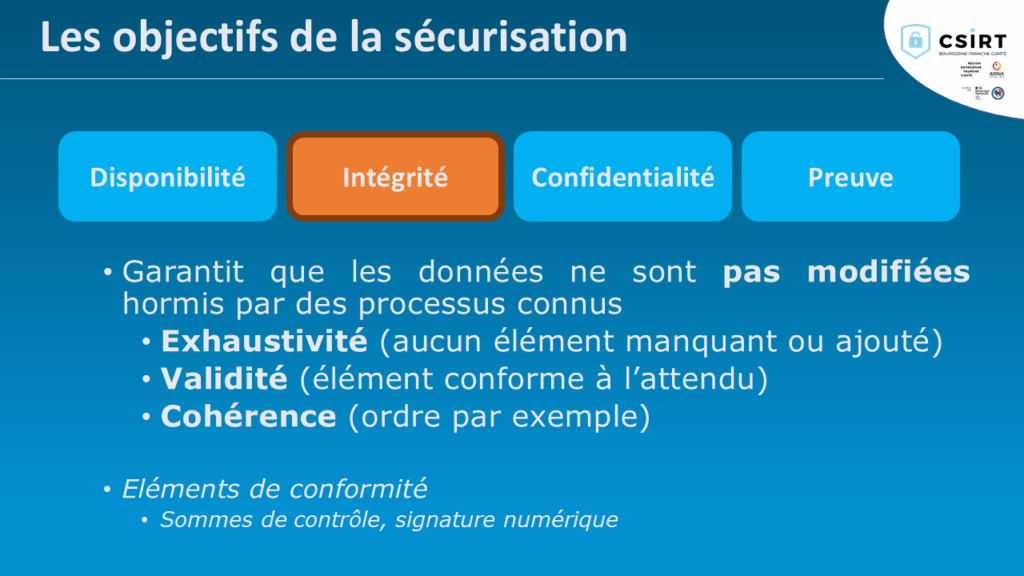

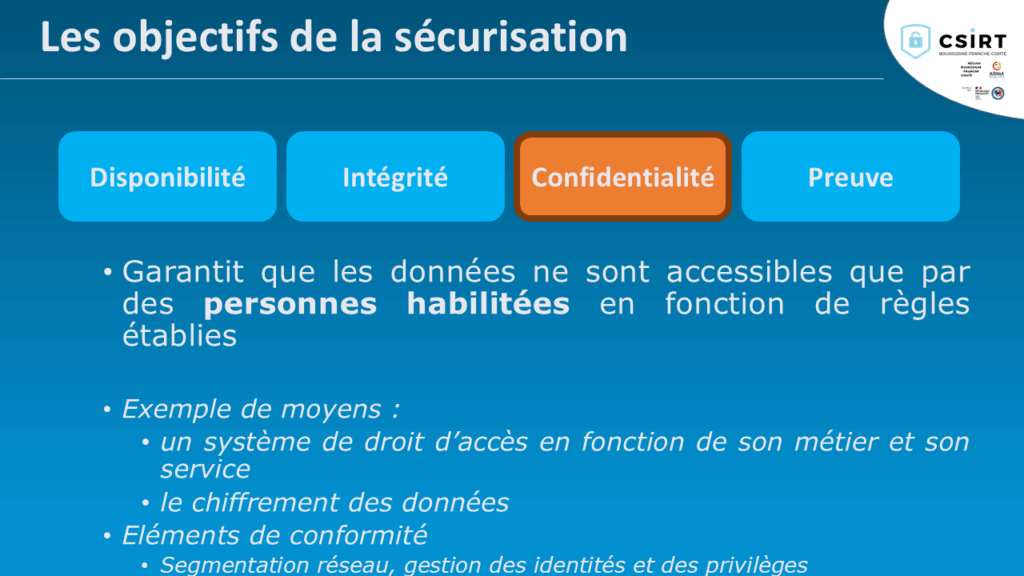

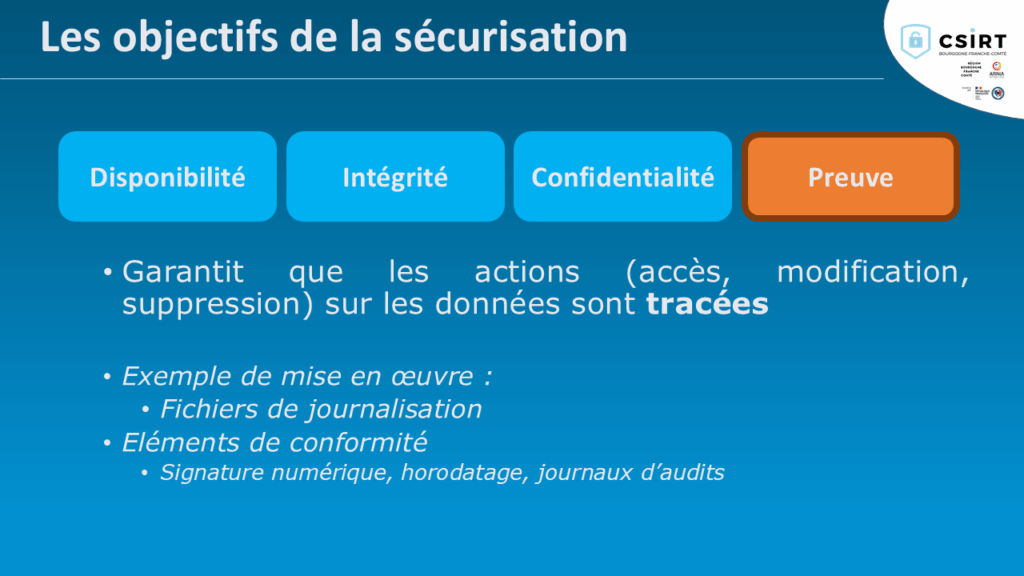

La sécurisation des IAG poursuit les 4 mêmes objectifs qu’un système d’information, à savoir :

- La disponibilité

- L’intégrité

- La confidentialité

- La preuve

Quels sont les impacts par un défaut de sécurisation?

Il suffit d’une seule intrusion dans un système pour entrainer :

La sécurisation générale

- Intégration de la sécurité dans chaque phase

- By design & by default

- Cartographier de manière exhaustive tous les composants techniques (librairies, programmes tiers) et les évaluer

- Effectuer une analyse de risque

- Appliquer les règles et les faire appliquer à tous les sous-traitants (attaque de la supply-chain)

- Evaluer le niveau de fiabilité des données d’apprentissage

- Protéger le code-source des programmes

Utiliser des formats de modèles sécurisés

- Identifier les données d’apprentissages par licences/droits :

- Données publiques

- Données privées soumises à licence

- Données internes

- Données confidentielles

- Données personnelles

- Données saisies par les utilisateurs

- Identifier les droits sur ces données

- Données à caractère personnel, respect du RGPD

- Réutilisation des données des utilisateurs : consentement ?

- Si les données sont sensibles, certaines peuvent/doivent subir un pré-traitement

- Minimisation

- Anonymisation

Attention à l’automatisation totale des processus métiers avec l’utilisation des IA génératives

Les IAG sont victimes d’hallucinations, c’est-à-dire qu’elles donnent des réponses fausses sans que les données d’apprentissage du modèle n’en contiennent. Ceci est dû au principe de fonctionnement d’un LLM qui n’est qu’un « simple » algorithme fonctionnant à base de probabilité. Étant probabiliste et non-déterministe, l’automatisation totale engendrera nécessairement des conséquences dans les processus métiers (avec des conséquences sur des décisions non conformes aux attendus).

Cloisonner les SI

- Cloisonner les SI pour les 3 étapes opérées sur les données (entrainement, intégration, production)

- Sécuriser les transferts entre les SI par des protocoles chiffrés

- Chaque étape ou sous-étape peut s’effectuer dans

- SI interne

- SI externe

- Cloud privé

- Cloud public

- Il convient de vérifier l’adéquation des hébergements (contrat, niveau de fiabilité) avec la sensibilité des données

- Chiffrer les données sur des clouds publics

Sécurisation de l’entrainement

- Intégrité : protéger les données d’apprentissage en les chiffrant et/ou les signant

- Appliquer la politique du moindre privilège pour l’accès à ces données

- Prévoir des audits de sécurité par un tiers externe

Sécurisation de l’intégration/déploiement

- Prévoir des audits de sécurité : pentest

- Prévoir des tests de performance

Sécurisation de la production

- Protéger ou limiter les entrées/sorties du frontal web

- Termes bannis

- Injection de code

- Prompt injection

- Import de données personnelles

- Protéger les flux réseaux (TLS)

- Authentification des utilisateurs

- Journalisation (Traçabilité)

- Cloisonner les fonctions dans des serveurs ou conteneurs différents pour limiter les impacts d’une attaque

Le prochain article portera sur Les conseils avec l’utilisation des IAG.